近期,404积极防御实验室通过创宇安全大脑——业务安全舆情监控平台陆续监测并预警了65所学校、政府及科研机构的学报和期刊系统存在相同的非法赌博广告页面。受影响的网站都使用某公司开发的期刊采编系统,该系统在高校、科研领域广泛应用。

涉及此次事件的“大发111888非法赌博组织”早在3年前就已存在,近期开始活跃。

攻击方式分析“大发111888非法赌博组织”通过将非法赌博广告页面植入到其他网站做seo优化,进一步让搜索引擎收录这些页面,利用搜索引擎的权重机制来提高博·彩网站的排名和曝光度。如下图,百度收录了某高校网站的非法赌博页面:

直接点击搜索结果,可正常访问到非法赌博页面:

图2 非法赌博页面

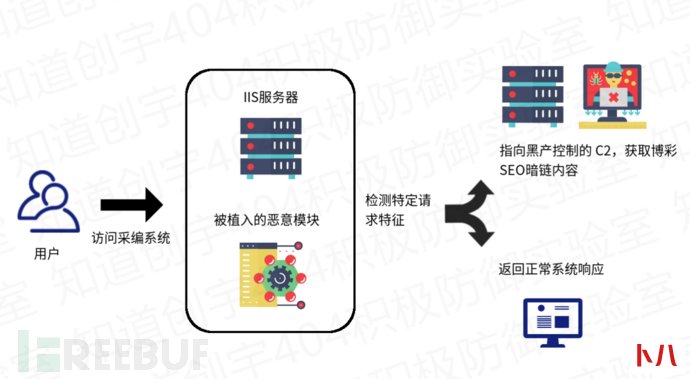

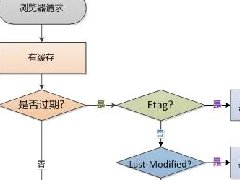

为进一步分析该黑客组织发动攻击的方式,获取到某大学的授权后,知道创宇404积极防御实验室在2021年1月15日至1月19日期间,对该校网站服务器的网站源文件、网络流量、进程行为和Web日志等进行综合分析,发现该黑产组织在服务器的IIS上加载了恶意模块,当收到特定的HTTP请求时,该模块会从远程拉取非法赌博页面,最终呈现给用户浏览器。

图3 恶意模块工作流程

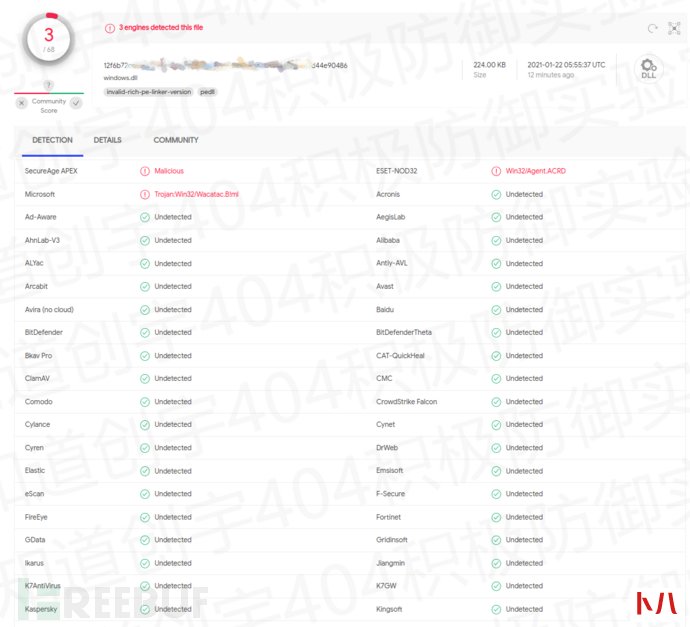

该模块隐蔽性较强,目前大多杀毒软件都还未能检测到,下图为VirusTotal对样本的检测结果:

图4 VirusTotal检测结果

详细分析本次被分析的网站服务器装已安装杀毒软件、EDR监控Agent、态势感知系统等安全软件,但对这些安全软件的日志分析后,未发现针对植入非法赌博页面的告警,初步结论是非法赌博页面以某种可绕过安全设备检测的方式存在于服务器上。

通过对网站目录进行彻底排查,我们发现:

1、未发现网站被植入Webshell;

2、网站目录中也未出现非法赌博页面;

3、由于网站是通过编译后的二进制形式运行的,研究人员通过逆向分析也未发现后门及网站本身被篡改的迹象;

4、检查了系统加载的驱动,也未发现使用类似Easy File Locker等软件通过加载内核驱动模块的方式隐藏文件。

因此,排除网站本身问题,总结出非法赌博页面存在两个规律:

1.所有以“/20”和“/abc”开头的路径,均可以访问到非法赌博页面,且IIS日志中也记录了成功访问的日志;

2.同服务器上所有网站都以相同规律存在非法赌博页面;

3.IIS的URL Rewrite未做配置;

4.请求Referer包含了“”就能看到非法赌博页面,直接访问则是404错误;

5.在服务器上用测试,可以复现非法赌博页面。

以上的规律让我们怀疑问题出在IIS服务上,又对IIS所有配置彻底排查,但未发现异常的配置。

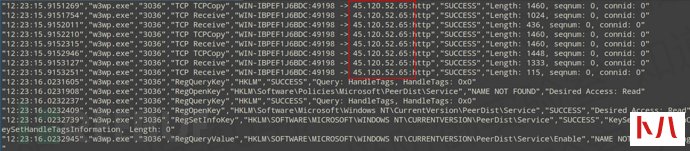

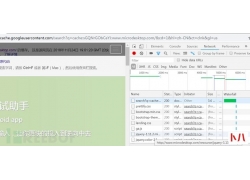

为了找出产生非法赌博页面的程序,采用Process Monitor对服务器一段时间内的网络连接、文件读取、注册表读取等进程行为捕获。在导出的135,234次进程行为中发现IIS进程有可疑的行为,会主动向IP 45.120.52.65发出HTTP请求:

图5 Process Monitor捕获的进程记录

行为日志如下:

"12:23:15.9151269","w3wp.exe","3036","TCP TCPCopy","WIN-IBPEF1J6BDC:49198 -> 45.120.52.65:http","SUCCESS","Length: 1460, seqnum: 0, connid: 0"

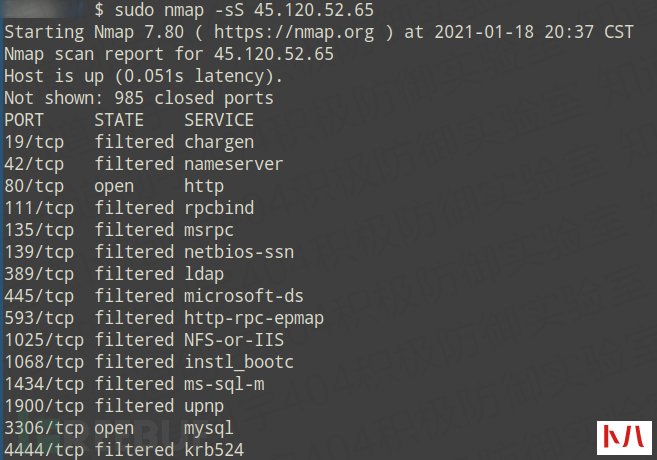

该IP还开放了多个服务端口:

图6 端口探测结果

通过反查域名,发现以下域名指向了该IP:

1.cmdxb.com

13.cmdxb.com

blog.cmdxb.com

ftp.cmdxb.com

mail.cmdxb.com

mx.cmdxb.com

server.cmdxb.com

sx.cmdxb.com

vpn.cmdxb.com

vps.cmdxb.com

在这个大数据时代,尤其是人工智能浪潮兴起的时代,不论是工程领域还是研究领域,数据已经成为必不可少的一部分,而数据的获取很大程度上依赖于爬虫的爬取,所以爬虫变得越来...

在这个大数据时代,尤其是人工智能浪潮兴起的时代,不论是工程领域还是研究领域,数据已经成为必不可少的一部分,而数据的获取很大程度上依赖于爬虫的爬取,所以爬虫变得越来...  0 问题背景 随着微服务架构的流行, 服务按照不同的维度进行拆分 ,一次请求往往需要涉及到多个服务。 互联网应用构建在不同的软件模块集上 ,这些软件模块, 有可能是由不同的...

0 问题背景 随着微服务架构的流行, 服务按照不同的维度进行拆分 ,一次请求往往需要涉及到多个服务。 互联网应用构建在不同的软件模块集上 ,这些软件模块, 有可能是由不同的...  关键字的挖掘显然是一个非常重要的话题! 无论是你做平台还是独立站的,...

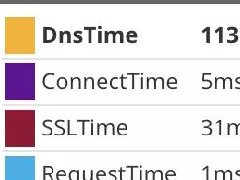

关键字的挖掘显然是一个非常重要的话题! 无论是你做平台还是独立站的,...  缓存的概念分很多种,本次讨论的主要就是前端缓存中的Http缓存。 缓存是怎么回事 前端发送请求主要经历以下三个过程,请求-处理-响应。如果有多次请求就需要重复执行这个过程。...

缓存的概念分很多种,本次讨论的主要就是前端缓存中的Http缓存。 缓存是怎么回事 前端发送请求主要经历以下三个过程,请求-处理-响应。如果有多次请求就需要重复执行这个过程。...  -for-optimize-website.html" data-original-title="" title="">关于网站SEO优化,我只做四件事...

-for-optimize-website.html" data-original-title="" title="">关于网站SEO优化,我只做四件事...  过去几个月在问答社区回答了 一些 关于 移动端网站优化 的 问题 ,发现很多...

过去几个月在问答社区回答了 一些 关于 移动端网站优化 的 问题 ,发现很多...  安全领域众多,分享这个议题,是因为在之前的工作过程中我们发现像大家非常关心的机密数据泄露 、资产盗窃、数据篡改、服务中断,以及物理逻辑的破坏行为通常都发生在运维安全...

安全领域众多,分享这个议题,是因为在之前的工作过程中我们发现像大家非常关心的机密数据泄露 、资产盗窃、数据篡改、服务中断,以及物理逻辑的破坏行为通常都发生在运维安全...  什么叫搜索引擎能回答的就不需要问别人 之前写过上面这篇文章,里面介绍...

什么叫搜索引擎能回答的就不需要问别人 之前写过上面这篇文章,里面介绍...  在zac.com/blackhat/negative-seo/" target="_blank">常见负面SEO 帖子里提到过,我这个小...

在zac.com/blackhat/negative-seo/" target="_blank">常见负面SEO 帖子里提到过,我这个小...  在之前写的文章中——《一篇看懂 seo 外链的全部规律 》我深度的和各位剖析...

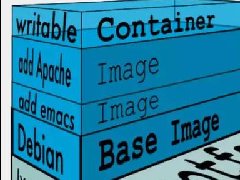

在之前写的文章中——《一篇看懂 seo 外链的全部规律 》我深度的和各位剖析...  镜像的分层特性 在说docker的文件系统之前,我们需要先想清楚一个问题。我们知道docker的启动是依赖于image,docker在启动之前,需要先拉取image,然后启动。多个容器可以使用同一个i...

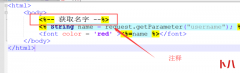

镜像的分层特性 在说docker的文件系统之前,我们需要先想清楚一个问题。我们知道docker的启动是依赖于image,docker在启动之前,需要先拉取image,然后启动。多个容器可以使用同一个i...  JSP脚本元素 脚本元素%%由JSP引擎处理,所有其它文本、脚本外的元素均为响应的一部分 JSP脚本元素的分类 五类: 注释:%-- 注释内容 --% 指令标签:%@ 指令% 会影响JSP的翻译阶段 页面访问...

JSP脚本元素 脚本元素%%由JSP引擎处理,所有其它文本、脚本外的元素均为响应的一部分 JSP脚本元素的分类 五类: 注释:%-- 注释内容 --% 指令标签:%@ 指令% 会影响JSP的翻译阶段 页面访问...  前两天英国的 seo 老手Tom Anthony曝出一个 Google蜘蛛存在的漏洞,可能被黑帽...

前两天英国的 seo 老手Tom Anthony曝出一个 Google蜘蛛存在的漏洞,可能被黑帽...  均衡网络流量的常用技术,它们的优势和利弊权衡。 大型的多站点互联网系统,包括内容分发网络(CDN)和云服务提供商,用一些方法来均衡来访的流量。这篇文章我们讲一下常见的流...

均衡网络流量的常用技术,它们的优势和利弊权衡。 大型的多站点互联网系统,包括内容分发网络(CDN)和云服务提供商,用一些方法来均衡来访的流量。这篇文章我们讲一下常见的流...  之前说过在互联网上95%的信息都可以通过搜索找到,即很多的信息都可以自己...

之前说过在互联网上95%的信息都可以通过搜索找到,即很多的信息都可以自己...  Web 已经在 企业信息化、电子商务、电子政务 中等得到广泛的应用,Web 的迅速发展同时,也带来了众多的安全威胁。 网络攻击 重心已转向应用层 , Web 已成为黑客首选攻击目标, 针对...

Web 已经在 企业信息化、电子商务、电子政务 中等得到广泛的应用,Web 的迅速发展同时,也带来了众多的安全威胁。 网络攻击 重心已转向应用层 , Web 已成为黑客首选攻击目标, 针对...  Google搜索引擎是大家经常用的搜索工具,更新内容快速,搜索内容准确,但是...

Google搜索引擎是大家经常用的搜索工具,更新内容快速,搜索内容准确,但是...  我们在做搜索引擎的时候,其实优化的不仅仅是关键字的排名,抢的也不只是...

我们在做搜索引擎的时候,其实优化的不仅仅是关键字的排名,抢的也不只是...  十来天没给大家分享干货了,今天给大家分享的干货是老域名挖掘教程(秒排...

十来天没给大家分享干货了,今天给大家分享的干货是老域名挖掘教程(秒排...  我们知道搜索引擎从抓取到排名,这个过程非常的复杂,对于很多的 seo er来...

我们知道搜索引擎从抓取到排名,这个过程非常的复杂,对于很多的 seo er来...  在 seo 这一行混的比较久的朋友,慢慢都会接触到一些比较核心的优化技巧,...

在 seo 这一行混的比较久的朋友,慢慢都会接触到一些比较核心的优化技巧,...  近期,404积极防御实验室通过创宇安全大脑——业务安全舆情监控平台陆续监...

近期,404积极防御实验室通过创宇安全大脑——业务安全舆情监控平台陆续监...  百度的算法虽然经常变,但是网站的优化效果还是很大程度上由网站文章的质...

百度的算法虽然经常变,但是网站的优化效果还是很大程度上由网站文章的质...  人身体的成长离不开食物,食物就是提供生理成长所需求的各种营养,网站的...

人身体的成长离不开食物,食物就是提供生理成长所需求的各种营养,网站的...  作为一个 seo er,特别是初学者,或许都经历过纠结不已的快照问题,就是快...

作为一个 seo er,特别是初学者,或许都经历过纠结不已的快照问题,就是快...  对于很多做百度百科的新手而言,百科账号的等级一直是大家很烦恼东西!下...

对于很多做百度百科的新手而言,百科账号的等级一直是大家很烦恼东西!下...  攻击者在入侵网站后,常常会通过恶意劫持流量来获取收益,从而实现流量变...

攻击者在入侵网站后,常常会通过恶意劫持流量来获取收益,从而实现流量变...  生活在信息爆炸的今天,我们每天不得不面对和过滤海量的信息--无疑是焦躁和浮动的,这就意味着用户对你站点投入的时间可能是及其吝啬的(当然91,pronhub等刚需站点除外)。 如何...

生活在信息爆炸的今天,我们每天不得不面对和过滤海量的信息--无疑是焦躁和浮动的,这就意味着用户对你站点投入的时间可能是及其吝啬的(当然91,pronhub等刚需站点除外)。 如何...  Nginx是俄罗斯人Igor Sysoev基于C语言编写的十分轻量级的HTTP服务器,它主要有以下特点: 它是一个高性能的HTTP和反向代理服务器,同时也是一个IMAP/POP3/SMTP 代理服务器; Nginx使用异步事...

Nginx是俄罗斯人Igor Sysoev基于C语言编写的十分轻量级的HTTP服务器,它主要有以下特点: 它是一个高性能的HTTP和反向代理服务器,同时也是一个IMAP/POP3/SMTP 代理服务器; Nginx使用异步事...  今天来和大家谈谈如何优化你的youtube视频。 在谷歌的 seo 算法里面,我们可...

今天来和大家谈谈如何优化你的youtube视频。 在谷歌的 seo 算法里面,我们可...  抖音SEO怎么做?这其实是很多人遇到的问题。大多数人不明白抖音SEO是什么,都知道好,但却抓不住,不会做排名优...

抖音SEO怎么做?这其实是很多人遇到的问题。大多数人不明白抖音SEO是什么,都知道好,但却抓不住,不会做排名优...  这个玩法太暴力了,简单容易上手,只要会点剪辑视频基础小白即可上手操作,单日涨粉能做到3000 ,每个粉丝价值...

这个玩法太暴力了,简单容易上手,只要会点剪辑视频基础小白即可上手操作,单日涨粉能做到3000 ,每个粉丝价值...  每天我们在 seo 你问我答群里,都会收到大量的问题,今天我们要讨论的可能...

每天我们在 seo 你问我答群里,都会收到大量的问题,今天我们要讨论的可能...  今天在讲 快速提升权重 之前我先说一下权重理论,百度官方目前只公开了竞价...

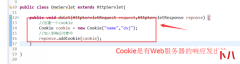

今天在讲 快速提升权重 之前我先说一下权重理论,百度官方目前只公开了竞价...  上一部分我们提到了Session会话管理,这次我们再补充一个Cookie会话管理 首先我们看一下Cookie在Web中的定义: HTTP允许一个Web服务器在客户机器上存储信息 需要注意的几个特点: Cookie是...

上一部分我们提到了Session会话管理,这次我们再补充一个Cookie会话管理 首先我们看一下Cookie在Web中的定义: HTTP允许一个Web服务器在客户机器上存储信息 需要注意的几个特点: Cookie是...  在日常优化工作中,可能一些优化人员会遇到老板或者领导要求优化的网站在...

在日常优化工作中,可能一些优化人员会遇到老板或者领导要求优化的网站在...  如何防止网站被黑? 1、定期检查服务器日志等方式发现问题,检查是否有可...

如何防止网站被黑? 1、定期检查服务器日志等方式发现问题,检查是否有可...  一个网站就可能存在不到一个登陆点,那么多个网站的登录点就更多,如何进...

一个网站就可能存在不到一个登陆点,那么多个网站的登录点就更多,如何进...  Page指令 我们在说《JSP页面中最常使用的脚本元素》的时候,提到了指令标签 而Page指令,就是一种极其常见的指令 之前使用的例子: Page指令可以在页面内随便放置,最好是放在页首。...

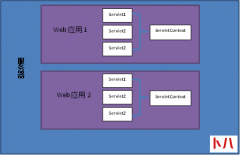

Page指令 我们在说《JSP页面中最常使用的脚本元素》的时候,提到了指令标签 而Page指令,就是一种极其常见的指令 之前使用的例子: Page指令可以在页面内随便放置,最好是放在页首。...  总结下前面的内容: (1)Web应用是一组包含静态资源和动态资源的应用,包括HTML页面、媒体文件、数据和资源文件、Servlet、JSP等等 (2)Web.xml应用部署描述符用于指定一个Web应用的结构和...

总结下前面的内容: (1)Web应用是一组包含静态资源和动态资源的应用,包括HTML页面、媒体文件、数据和资源文件、Servlet、JSP等等 (2)Web.xml应用部署描述符用于指定一个Web应用的结构和...  错过同城探店,同城租房千万别错过,每天2小时操作,每月多赚5000+,不比上个班香吗?...

错过同城探店,同城租房千万别错过,每天2小时操作,每月多赚5000+,不比上个班香吗?...  做产品,做副业项目,很多都需要引流拓客,但现在的拓客渠道很多门槛和成本都很高,而且效果上也没法最大化。...

做产品,做副业项目,很多都需要引流拓客,但现在的拓客渠道很多门槛和成本都很高,而且效果上也没法最大化。...  HITS算法用我个人的观点来总结就是一个链接优化方法,也可以理解为是一种...

HITS算法用我个人的观点来总结就是一个链接优化方法,也可以理解为是一种...  最近经常听到站长们讨论网站被降权的问题,网站被降权基本上是每一个站长都会经常的事情,能够及时处理网站被降权才能称为一个合格的seoer。想要恢复网站,那么就要找出网站被...

最近经常听到站长们讨论网站被降权的问题,网站被降权基本上是每一个站长都会经常的事情,能够及时处理网站被降权才能称为一个合格的seoer。想要恢复网站,那么就要找出网站被...  随着越来越多的一键式建站,开源性模板以及云服务、虚拟主机的普及,现在...

随着越来越多的一键式建站,开源性模板以及云服务、虚拟主机的普及,现在...  可能有些朋友还不清楚“百度快照劫持”到底是什么意思?那么我就先给大家...

可能有些朋友还不清楚“百度快照劫持”到底是什么意思?那么我就先给大家...  有些人总是不带我喝咖啡,认为喝咖啡高雅,吃大蒜低俗,还好,没有俗就没有雅。。。我就俗了,怎么地,打我呀。。。。哈哈 动静分离,那么什么动态的,什么是静态的呢? 访问...

有些人总是不带我喝咖啡,认为喝咖啡高雅,吃大蒜低俗,还好,没有俗就没有雅。。。我就俗了,怎么地,打我呀。。。。哈哈 动静分离,那么什么动态的,什么是静态的呢? 访问...  经常会有读者问我: “小北,如何才能查看竞争对手的网站使用了哪个模板...

经常会有读者问我: “小北,如何才能查看竞争对手的网站使用了哪个模板...  好了,来拆解今天的引流项目。...

好了,来拆解今天的引流项目。...  今天给小伙伴们分享一个适合新手,简单易懂的短视频吸粉获客玩法,不废话,直接上干货:...

今天给小伙伴们分享一个适合新手,简单易懂的短视频吸粉获客玩法,不废话,直接上干货:...