除了知名度很高layer,推荐一款快速基于浏览器的枚举子域名的神器。

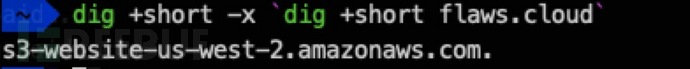

二、DNS区域传送这个就不用多说了,很经典的一个漏洞。

dig @ns.example.com example=.com AXFR 三、DNSSEC区域漫步DNSSEC(Domain Name System Security Extensions),DNS安全扩展,主要用于验证DNS数据来源和数据是否被篡改。

DNSSEC通过向现有DNS记录添加签名来增强安全性,这些签名与常见记录类型一起存储。由于加密签名,DNSSEC处理不存在域时存在问题,可以区域遍历。

对使用NSEC记录的DNSSEC区域,使用ldns-walk测试区域遍历

ldns-walk @8.8.8.8 iana.org利用nsec3walker收集NSEC3哈希值并破解哈希值

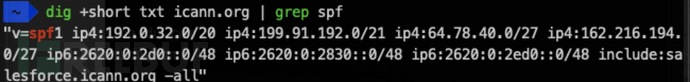

# Collect NSEC3 hashes of a domain $ ./collect insecuredns.com > insecuredns.com.collect # Undo the hashing, expose the sub-domain information. $ ./unhash < insecuredns.com.collect > insecuredns.com.unhash # Listing only the sub-domain part from the unhashed data $ cat icann.org.unhash | grep "icann" | awk '{print $2;}' del.icann.org. access.icann.org. charts.icann.org. communications.icann.org. ... snipped ... redis.icann.org. svn.icann.org. admin.icann.org. orbis.icann.org. jira.icann.org. omblog.icann.org. pptr.icann.org. splunk.icann.org. nomcom.icann.org. rssac.icann.org. sftp.icann.org. netscan.icann.org. 四、DNS记录 CNAME 别名记录,把一个域名解析到另一个域名 SPF SPF是通过域名的TXT记录来进行设置的,SPF记录列出了所有被授权代表域名发送电子邮件的主机CNAME

SPF

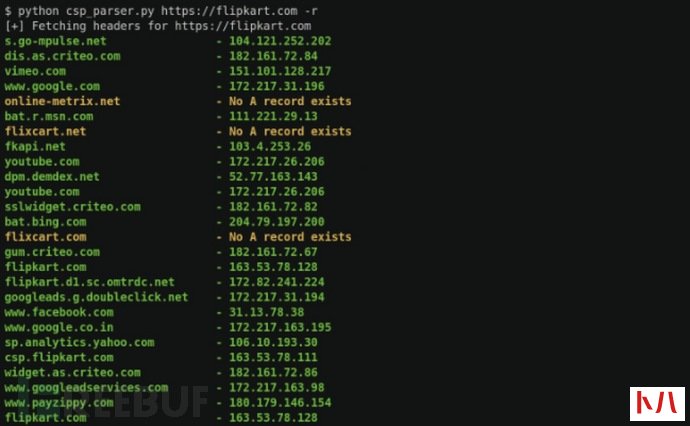

五、HTTP headers Content-Security-Policy 简而言之就是白名单,主要用于防范XSS

自动化工具

Layer

参考

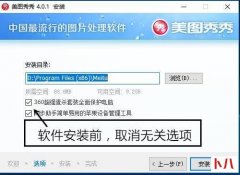

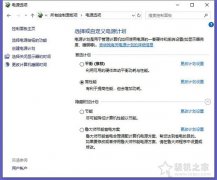

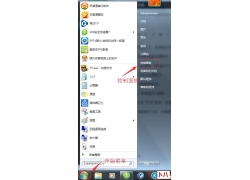

通常我们上班的第一件事就是打开电脑,然后烦人的小广告也跟着启动了。当你正浏览新闻或写报告时,突然冒出的小广告会时不时地打断你的思路,很是让人头疼。如何有效地解决这...

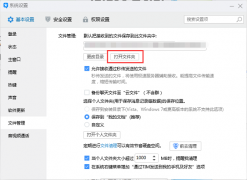

通常我们上班的第一件事就是打开电脑,然后烦人的小广告也跟着启动了。当你正浏览新闻或写报告时,突然冒出的小广告会时不时地打断你的思路,很是让人头疼。如何有效地解决这...  电脑弹出今日热点弹窗怎么删除?关闭和彻底删除2345今日热点的方法...

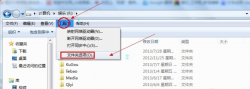

电脑弹出今日热点弹窗怎么删除?关闭和彻底删除2345今日热点的方法...  在日常办公的过程中,我们经常都会将一些重要的数据、文件保存到显示隐藏文件中,如果是一些保密或不想被别人看到...

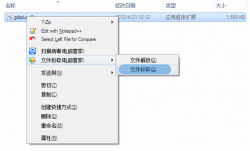

在日常办公的过程中,我们经常都会将一些重要的数据、文件保存到显示隐藏文件中,如果是一些保密或不想被别人看到...  非常多的小伙伴都喜欢在百度网盘进行资源分享和下载,网盘更是推出了超级会员方便用户们下载,但是很多用户发...

非常多的小伙伴都喜欢在百度网盘进行资源分享和下载,网盘更是推出了超级会员方便用户们下载,但是很多用户发...  虽然织梦DedeCMS因为安全问题被人所诟病,但瑕不掩瑜,无论从用户群数量还是...

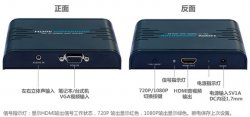

虽然织梦DedeCMS因为安全问题被人所诟病,但瑕不掩瑜,无论从用户群数量还是...  很多的小伙伴都喜欢用电视机来作为电脑显示器,但是在用vga转hdmi时没反应而导致失效,今天就给你们大家带来了电...

很多的小伙伴都喜欢用电视机来作为电脑显示器,但是在用vga转hdmi时没反应而导致失效,今天就给你们大家带来了电...  对于很多小伙伴而言,电脑越用越慢,越用越卡是一个困扰已久的问题。 今天小 苏就教大家几个秘诀 ,让每个人的电脑 使用都流畅起来 ! 1 首先,在使用电脑时,要养成一个好习惯...

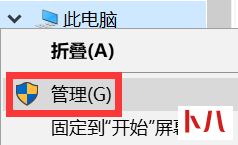

对于很多小伙伴而言,电脑越用越慢,越用越卡是一个困扰已久的问题。 今天小 苏就教大家几个秘诀 ,让每个人的电脑 使用都流畅起来 ! 1 首先,在使用电脑时,要养成一个好习惯...  office2016,为什么每次打开word都要重新配置?...

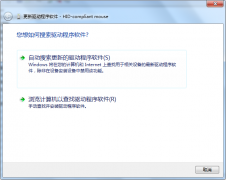

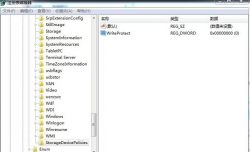

office2016,为什么每次打开word都要重新配置?...  在win10中,为什么U盘新建文件提示“介质受写入保护”?...

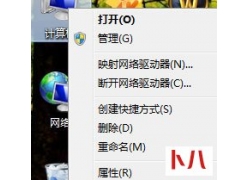

在win10中,为什么U盘新建文件提示“介质受写入保护”?...  笔记本无线网络网速慢的解决方法...

笔记本无线网络网速慢的解决方法...  如何把现有分区划分为更多分区...

如何把现有分区划分为更多分区...  玩游戏卡顿怎么办如何解决?电脑玩游戏卡顿的原因以及解决方法...

玩游戏卡顿怎么办如何解决?电脑玩游戏卡顿的原因以及解决方法...  最近有Windows7用户反映,电脑使用起来非常卡,甚至都影响到了自己的工作进度,这让用户非常苦恼。其实,遇到这一...

最近有Windows7用户反映,电脑使用起来非常卡,甚至都影响到了自己的工作进度,这让用户非常苦恼。其实,遇到这一...  电脑网速慢怎么办 电脑网速慢解决方法教程...

电脑网速慢怎么办 电脑网速慢解决方法教程...  电脑是我们日常工作生活中经常用到的工具,它让我们的工作生活更轻松,但电脑使用久了会因为我们的一些错误的使用方法而出现各种各样的小问题,以至于影响我们的使用。为了彻...

电脑是我们日常工作生活中经常用到的工具,它让我们的工作生活更轻松,但电脑使用久了会因为我们的一些错误的使用方法而出现各种各样的小问题,以至于影响我们的使用。为了彻...  梅捷主板bios设置ahci...

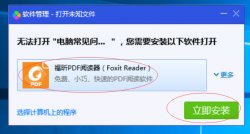

梅捷主板bios设置ahci...  未知文件如何打开...

未知文件如何打开...  如何区分不常用的软件,并将其卸载...

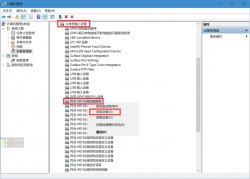

如何区分不常用的软件,并将其卸载...  如何关闭触摸屏的触屏功能...

如何关闭触摸屏的触屏功能...  Win10系统FF新推荐怎么卸载?FF新推荐新闻弹窗彻底关闭删除教程...

Win10系统FF新推荐怎么卸载?FF新推荐新闻弹窗彻底关闭删除教程...  大家都知道电脑使用电脑的时间越久,下载安装的应用软件当然也都是越来越多的。因此,电脑的运行速度也就变得...

大家都知道电脑使用电脑的时间越久,下载安装的应用软件当然也都是越来越多的。因此,电脑的运行速度也就变得...  Mac系统怎么设置长按delete键连续删除?...

Mac系统怎么设置长按delete键连续删除?...  夏天到了, 电脑如果散热系统不好的话 ,电脑在工作的时候就会发出一些嗡嗡的异响,对于懂电脑的朋友来说一听声音就能判断出来是哪里出现了问题,而对于 不懂电脑的朋友来说,...

夏天到了, 电脑如果散热系统不好的话 ,电脑在工作的时候就会发出一些嗡嗡的异响,对于懂电脑的朋友来说一听声音就能判断出来是哪里出现了问题,而对于 不懂电脑的朋友来说,...  最近有位win7系统用户在录音或者是麦克风和背景歌曲同时输出时,遇到了很多问题,下面为大家带来win7电脑立体声混...

最近有位win7系统用户在录音或者是麦克风和背景歌曲同时输出时,遇到了很多问题,下面为大家带来win7电脑立体声混...  我们都知道,电脑用的时间长了,系统会产生很多系统垃圾以及碎片文件,就会造成电脑系统运行速度和开机速度会变慢,这时候我们就需要进行一下电脑优化了, 我们都知道,电脑用...

我们都知道,电脑用的时间长了,系统会产生很多系统垃圾以及碎片文件,就会造成电脑系统运行速度和开机速度会变慢,这时候我们就需要进行一下电脑优化了, 我们都知道,电脑用...  ahci即高级主机控制接口,它是sata硬盘的模式,其本质是一种PCI类设备,效率相对于IDE模式高一些些,sata硬盘用AHCI模...

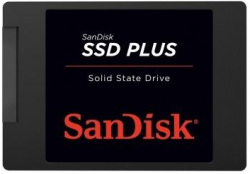

ahci即高级主机控制接口,它是sata硬盘的模式,其本质是一种PCI类设备,效率相对于IDE模式高一些些,sata硬盘用AHCI模...  SSD中什么是原片、白片、黑片?...

SSD中什么是原片、白片、黑片?...  电脑如何屏蔽网页上弹窗广告?去除网页上弹窗广告的操作方法...

电脑如何屏蔽网页上弹窗广告?去除网页上弹窗广告的操作方法...  欢迎转载,请注明出处,抄袭必究! 现在手机更新换代非常快,教授隔壁的...

欢迎转载,请注明出处,抄袭必究! 现在手机更新换代非常快,教授隔壁的...  鼠标灯亮但是无法正常使用如何解决?...

鼠标灯亮但是无法正常使用如何解决?...  在电脑中,为什么U盘不能格式化?...

在电脑中,为什么U盘不能格式化?...  笔记本电脑用久了,会在显示屏上积累一些脏东西,如灰尘、指印或其他污渍。清洁屏幕呢?电脑日常又如何保养呢?今天360常识网就来聊聊这个事。 一、笔记本电脑屏幕怎样清洁?...

笔记本电脑用久了,会在显示屏上积累一些脏东西,如灰尘、指印或其他污渍。清洁屏幕呢?电脑日常又如何保养呢?今天360常识网就来聊聊这个事。 一、笔记本电脑屏幕怎样清洁?...  登陆qq显示无法访问个人文件夹...

登陆qq显示无法访问个人文件夹...  Creative Cloud怎么卸载?...

Creative Cloud怎么卸载?...  插入设备时总会自动打开照片等应用怎么办...

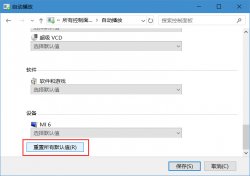

插入设备时总会自动打开照片等应用怎么办...  其实一般这些网站或者软件有手机验证还好,还可以通过验证码登录进行修改...

其实一般这些网站或者软件有手机验证还好,还可以通过验证码登录进行修改...  相信大家在生活中会经常遇到 电脑由于温度过高而导致电脑运行速度慢和反应迟钝的现象 ,很多人以为是电脑的操作系统坏了,其实很多种情况下电脑的操作系统实在是冤枉啊, 每当...

相信大家在生活中会经常遇到 电脑由于温度过高而导致电脑运行速度慢和反应迟钝的现象 ,很多人以为是电脑的操作系统坏了,其实很多种情况下电脑的操作系统实在是冤枉啊, 每当...  升级内存其实最常用的方式就是把加上一条内存,让内存的空间成倍的增长,同时组成双通道的形式。在升级内存时,尽量升级同一品牌同一容量的内存,这样在后期的使用中会减少...

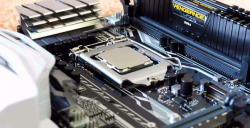

升级内存其实最常用的方式就是把加上一条内存,让内存的空间成倍的增长,同时组成双通道的形式。在升级内存时,尽量升级同一品牌同一容量的内存,这样在后期的使用中会减少...  GPU是什么意思?...

GPU是什么意思?...  怎么设置鼠标的速度...

怎么设置鼠标的速度...  微软大家都不陌生,现在我们几乎都在使用微软旗下的Windows操作系统,office办公软件。它是目前最大的软件提供商。...

微软大家都不陌生,现在我们几乎都在使用微软旗下的Windows操作系统,office办公软件。它是目前最大的软件提供商。...  移动硬盘不显示盘符如何修复...

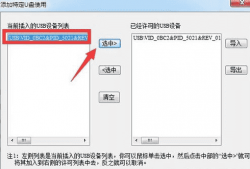

移动硬盘不显示盘符如何修复...  垃圾短信不胜其烦?教你一招一劳永逸...

垃圾短信不胜其烦?教你一招一劳永逸...  GTX1080Ti配什么主板好?...

GTX1080Ti配什么主板好?...  EXCEL使用中公式出现错误怎么办...

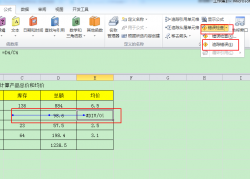

EXCEL使用中公式出现错误怎么办...  我们经常遇到电脑卡顿的时候,有时不仅仅是网络的原因,其实,老电脑卡顿的根本原因在于,系统运行的程序超过硬件负荷而造成的。除了CPU显卡因素以外,硬盘读写性能慢也会导致...

我们经常遇到电脑卡顿的时候,有时不仅仅是网络的原因,其实,老电脑卡顿的根本原因在于,系统运行的程序超过硬件负荷而造成的。除了CPU显卡因素以外,硬盘读写性能慢也会导致...  多个CPU没有全部工作...

多个CPU没有全部工作...  如何彻底删除QQ聊天记录的图片?...

如何彻底删除QQ聊天记录的图片?...  为什么无法卸载软件?...

为什么无法卸载软件?...  我们都知道在电脑中,删除的文件都会存放在回收站里面,如果我们需要,可以把一些文件恢复,下面为大家带来w...

我们都知道在电脑中,删除的文件都会存放在回收站里面,如果我们需要,可以把一些文件恢复,下面为大家带来w...